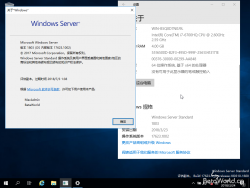

Windows Server 2019:10.0.17623.1002.rs_prerelease.180310-1600

2018年3月20日在Windows Server Insider Preview Download网站上发布[1]。

新的特性

- 使用集群集扩展您的集群

“集群集”是此预览版本中新的云扩展技术,可将单个SDDC(软件定义的数据中心)云中的集群节点数量增加数量级。群集是多个故障转移群集的松散耦合分组:计算,存储或超融合。 Cluster Sets技术支持虚拟机在集群内的成员集群和整个“集合”上的统一存储名称空间之间的流动性,以支持虚拟机的流畅性。在保留成员集群上的现有故障转移集群管理体验的同时,集群集实例还提供了关于集合中集群集生命周期管理的关键用例。

- Windows Defender高级威胁防护

此预览版引入了深层平台传感器和响应操作,提供对内存和内核级攻击者活动的可见性以及在受感染机器上采取操作以响应事件(如远程收集其他取证数据、修复恶意文件、终止恶意攻击过程等。

如果您已经在使用Windows Defender ATP,只需安装最新的Windows Server预览版并将其安装到Windows Defender ATP,即可预览这些功能。

- Windows Defender ATP Exploit Guard

Windows Defender ATP Exploit Guard是一套新的主机入侵防御功能。 Windows Defender Exploit Guard的四个组件旨在将设备锁定为针对恶意软件攻击中常用的各种攻击媒介和阻止行为,同时使企业能够平衡其安全风险和生产力要求。

- 攻击面缩减(ASR):企业可通过阻止可疑恶意文件(例如:Office文档)、脚本、横向移动、勒索软件行为和基于电子邮件的威胁来阻止恶意软件进入机器的一组控件

- 网络保护:通过将设备上的任何出站进程阻止到不可信主机/IP,通过Windows Defender SmartScreen保护端点免受基于Web的威胁

- 受控文件夹访问:通过阻止不受信任的进程访问受保护的文件夹来保护敏感数据免受勒索软件的攻击

- 漏洞利用保护:一组漏洞利用缓解措施(取代EMET),可轻松配置以保护您的系统和应用程序

要在Windows Server上部署一组默认的Exploit Guard策略,可以运行以下cmdlet:

Set-MpPreference -EnableControlledFolderAccess Enabled

Set-MpPreference -EnableNetworkProtection Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids 75668C1F-73B5-4CF0-BB93-3ECF5CB7CC84 -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids 3B576869-A4EC-4529-8536-B80A7769E899 -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids D4F940AB-401B-4EfC-AADC-AD5F3C50688A -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids D3E037E1-3EB8-44C8-A917-57927947596D -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids 5BEB7EFE-FD9A-4556-801D-275E5FFC04CC -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids BE9BA2D9-53EA-4CDC-84E5-9B1EEEE46550 -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids 92E97FA1-2EDF-4476-BDD6-9DD0B4DDDC7B -AttackSurfaceReductionRules_Actions Enabled

Add-MpPreference -AttackSurfaceReductionRules_Ids D1E49AAC-8F56-4280-B9BA-993A6D77406C -AttackSurfaceReductionRules_Actions Disabled

Add-MpPreference -AttackSurfaceReductionRules_Ids 01443614-cd74-433a-b99e-2ecdc07bfc25 -AttackSurfaceReductionRules_Actions Enabled

$url = '<a href="https://demo.wd.microsoft.com/Content/ProcessMitigation.xml">https://demo.wd.microsoft.com/Content/ProcessMitigation.xml</a>'

Invoke-WebRequest $url -OutFile ProcessMitigation.xml

Write-Host "Enabling Exploit Protection"

Set-ProcessMitigation -PolicyFilePath ProcessMitigation.xml

- 故障转移群集删除使用 NTLM 身份验证

Windows Server故障转移群集不再仅使用Kerberos和基于证书的身份验证来使用NTLM身份验证。用户或部署工具不需要更改就可以利用此安全增强功能。它还允许在NTLM被禁用的环境中部署故障转移群集。为Windows Server \ Clustering启动Windows反馈

- 屏蔽虚拟机:离线模式,备用HGS,VMConnect和屏蔽Linux支持

您现在可以在 Hyper-V 主机上运行屏蔽虚拟机,这些主机会间歇性连接到其主机监护服务(HGS)。回退HGS允许您为Hyper-V配置第二组URL以尝试无法访问主要HGS服务器。查看我们的博客,了解如何在分支机构场景中使用此功能。

离线模式为被屏蔽的虚拟机提供了更高的可用性承诺,并且允许您继续启动屏蔽的虚拟机,即使主机的主要和后备 HGS 无法到达,只要满足以下条件:1)虚拟机已成功启动至少一次在该主机上,并且 2)主机的安全配置自那时以来没有改变。要启用离线模式,只需在Host Guardian服务上运行以下PowerShell cmdlet:Set-HgsKeyProtectionConfiguration-AllowKeyMaterialCaching。

通过启用对 VMConnect增强会话模式和PowerShell Direct的支持,我们还可以更轻松地对屏蔽的虚拟机进行故障排除。如果您失去了与虚拟机的网络连接并需要更新其配置以恢复访问权限,这些工具特别有用。 VMConnect和PowerShell Direct 将自动适用于运行构建版 17040 或更高版本的 Hyper-V 主机上的屏蔽 VM。

最后,对于运行混合操作系统环境的客户,现在支持在屏蔽虚拟机中运行 Ubuntu、Red Hat Enterprise Linux 和 SUSE Linux Enterprise Server。

- SDN中的加密网络

从VM主机发出的网络流量可以被任何有权访问物理结构的人窥探和/或操纵。虽然屏蔽虚拟机保护虚拟机数据免遭盗窃和操纵,但是对于虚拟机的网络流量需要类似的保护。虽然租户可以设置IPSEC等保护,但由于配置复杂和异构环境,这很难实现。

加密网络是一项功能,它可以使用网络控制器简单配置基于DTLS的加密,以管理端到端加密,并在数据通过主机间的线路和网络设备传输时保护数据。由管理员在每个子网的基础。这使得VM在虚拟机子网内的虚拟机流量可以在离开主机时自动加密,并防止在线路上窥探和操纵流量。这样做不需要在VM本身进行任何配置更改。

- Storage Spaces Direct的性能历史记录

Storage Spaces Direct的管理员现在可以轻松访问群集中的历史性能和容量数据。昨晚CPU使用率激增了吗?这种驱动器何时变慢?哪个虚拟机上个月使用了最多的内存?网络活动是上升还是下降?该集群正在推动1,000,000 IOPS - 这是我的新纪录吗?

已知问题

- 就地操作系统升级:域控制器。 在就地操作系统升级期间,Active Directory(AD)域控制器(DC)可能无法正确升级。 因此,在执行就地操作系统升级之前备份任何AD DC。

- AppLocker的编辑或创建策略可能导致MMC管理单元在生成打包应用程序的规则时崩溃。

- 升级操作系统后,AppX数据库可能会损坏条目,这会导致使用这些条目的组件出现问题。

- 在尝试加载测试库时,由于超时,Windows核心测试可能会失败。